De securitywereld is verrast door nieuwe malware, Flame. Deze malware lijkt op het beruchte Stuxnet en waart (naar schatting) al vijf tot acht jaar onopgemerkt rond. Flame (ook Flamer en Skywiper genoemd) plant uitvoerbare code (binaries) op besmette pc’s en gebruikt daarvoor het .ocx-bestandsformaat wat dienst doet voor Microsofts ActiveX. Veel antiviruspakketten scannen .ocx-bestanden niet. Een uitzondering is McAfee, maar Flame verstopt zich in bestanden met de .tmp-extensie, meldt Mikko Hypponen van F-Secure.

De securitywereld is verrast door nieuwe malware, Flame. Deze malware lijkt op het beruchte Stuxnet en waart (naar schatting) al vijf tot acht jaar onopgemerkt rond. Flame (ook Flamer en Skywiper genoemd) plant uitvoerbare code (binaries) op besmette pc’s en gebruikt daarvoor het .ocx-bestandsformaat wat dienst doet voor Microsofts ActiveX. Veel antiviruspakketten scannen .ocx-bestanden niet. Een uitzondering is McAfee, maar Flame verstopt zich in bestanden met de .tmp-extensie, meldt Mikko Hypponen van F-Secure.

Hij stelt dat Flame het zoveelste teken is dat de beveiligingsindustrie, waaronder ook F-Secure, heeft gefaald. Na de niet gedetecteerde voorgangers Stuxnet en Duqu weet ook Flame de producten van verschillende beveiligingsbedrijven te omzeilen. Deze nieuwste malware heeft hiervoor diverse geavanceerde mogelijkheden ingebouwd, waaronder de detectie van ruim honderd verschillende securitypakketten.

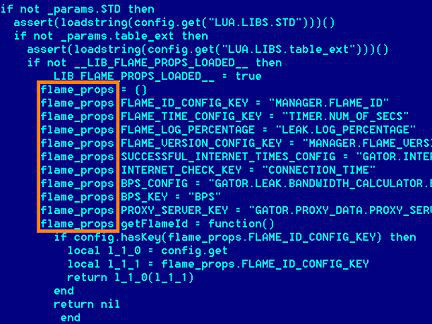

De hoofdmodule van Flame is plm 6 MB groot, stelt McAfee. De omvang van de volledige malware loopt tegen de 20 MB aan. ‘Yes, this is a lot of code for malware but this is necessary to carry the complex libraries such as Zlib, LUA interpreter, SQLite support, Custom DB support code, and so on’, aldus de Amerikaanse leverancier in een blogpost.

De software is modulair opgebouwd en kan worden uitgebreid. Het is ontworpen om informatie te stelen, onder meer door documenten op te slaan, screenshots te maken van wat er getoond wordt op het beeldscherm, en zelfs gesprekken op te nemen. De malware gebruikt beveiligingsgaten in Windows XP, Vista en 7 om zich via USB-sleutels en lokale netwerken te verspreiden.

De software is modulair opgebouwd en kan worden uitgebreid. Het is ontworpen om informatie te stelen, onder meer door documenten op te slaan, screenshots te maken van wat er getoond wordt op het beeldscherm, en zelfs gesprekken op te nemen. De malware gebruikt beveiligingsgaten in Windows XP, Vista en 7 om zich via USB-sleutels en lokale netwerken te verspreiden.

Het Hongaarse securitylab CrySyS, van de Budapest University of Techology and Economics, heeft Flame uitgebreid geanalyseerd. Het stelt dat de malware deel is van een aanval, die mogelijk al vijf tot acht jaar loopt. Die tijdsinschatting is gebaseerd op de detectie eind 2007 van de bestandsnaam wavesup3.drv. Dat bestand is één van de vele gedaanten, naast bijvoorbeeld msgsecmgr.ocx, van het hoofdcomponent van Flame. De vermomming als .drv-bestand is op 5 december 2007 waargenomen door beveiligingssoftware Webroot in de Europa. Vervolgens is het bewuste bestand op 28 april 2008 gedetecteerd in de Arabische Emiraten, en op 1 maart 2010 in Iran. Daarbij is de bestandsgrootte telkens wisselend geweest. Een exacte bepaling van de leeftijd is lastig, omdat de code van de malware ook is voorzien van vervalste datums, stellen CrySyS en McAfee. Analyse wijst uit dat de code in januari en augustus 2011 nog is aangepast. De malware is dus afgelopen jaar actief ingezet door de makers.

Volgens McAfee zijn er op dit moment verschillende varianten van Flame actief. Ook het Russische Kaspersky meldt dat de cyberaanval nog loopt en dat de uitvoerder ervan geïnfecteerde systemen monitort, informatie verzamelt en nieuwe systemen op de korrel neemt.

Flame is volgens beveiligingsexperts het werk van een overheid (en waarschijnlijk een Westerse mogendheid). De malware heeft vooral computers in het Midden-Oosten geïnfecteerd, onder meer landen als Iran, Libanon, en Syrië, meldt F-Secure. Het Iraanse IT-beveiligingsorgaan IR-CERT (Computer Emergency Response Team) heeft afgelopen weekend de ontdekking van deze Stuxnet- en Duqu-opvolger onthuld (vertaald via Google Translate). Die instantie heeft maanden onderzoek verricht naar deze cyberaanval.