Wetenschappers hebben een fout ontdekt in de manier waarop publieke sleutels worden gegenereerd met het RSA-algoritme voor het versleutelen van online communicatie en transacties. Een klein deel van de publieke sleutels, 27.000 van de 7,1 miljoen, zijn niet ad random tot stand gekomen. Daardoor is het mogelijk dat iemand de geheime priemgetallen kan achterhalen die gebruikt worden om een publieke sleutel te creëren. De onderzoekers verzamelden beveiligingssleutels op het web en controleerden de betrouwbaarheid van de sleutels, ervan uitgaande dat er elke keer afwijkende random keuzen zijn gemaakt, bij het aanmaken van de sleutels. Dat blijkt niet het geval te zijn: twee op elke duizend RSA-sleutels biedt geen beveiliging.

Tag Archives: Informatiebeveiliging

Hoe dom kun je zijn…..

Een hacker heeft een database gekraakt en persoonlijke gegevens van honderdduizenden mensen toegangkelijk gemaakt. Het gaat onder andere om de NAW-gegevens van Bavaria-klanten. De hacker kraakte de beveiliging van marketingbureau en applicatie-ontwikkelaar Creation Point. Dat blijkt uit onderzoek naar de herkomst van gepubliceerde informatie van KPN-klanten. In het kielzog van die zaak kwam een nieuw lek aan het licht, waarbij een MySQL-database zonder wachtwoord beheerderstoegang aan willekeurige gebruikers geeft.

De database is aan het internet gekoppeld via een webserver, die onbeveiligd was. Zo bleek het mogelijk om overal vandaan in te loggen omdat IP-adressen niet worden gefilterd. Hierdoor zijn tientallen databases toegankelijk, waarbij een aantal over persoonsgegevens beschikt.

Twee van de databases horen toe aan bierbrouwer Bavaria, die in het kader van marketingacties informatie van respectievelijk 133.000 en 41.000 personen verzamelden. Daarnaast gaat het om sites van allerhande organisaties variërend van Golfclubs tot webshops. Soms is dat privacygevoelige informatie en soms betreft het websites met informatie waarvan het mogelijk is de inhoud te wijzigen. In totaal zijn er 296 databases gelekt.

Hypponen over security en privacy

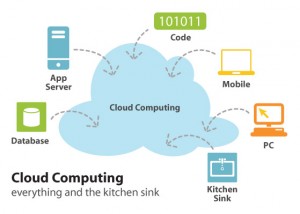

Deze keer een paar erg interessante TED-presentaties van de Fin Mikko Hypponen over online security en privacy. Tijdens de jaarlijkse ‘TED Talks’ conferenties houden allerhande invloedrijke denkers een lezing van maximaal twintig minuten over hun eigen expertise. Deze voordrachten staan allemaal online en gaan in eerste instantie over technologie, entertainment en design (TED), maar gaan steeds vaker ook over wetenschap, kunst, economie en maatschappelijke onderwerpen. Hier heb ik twee video’s van Hypponen opgenomen die gaan over de bedreiging door virussen van onze tendens vanuit de cloud te gaan werken en de bedreiging voor de privacy door alle maatregelen die overheden nemen om bedreigingen te kunnen opsporen.

over online security en privacy. Tijdens de jaarlijkse ‘TED Talks’ conferenties houden allerhande invloedrijke denkers een lezing van maximaal twintig minuten over hun eigen expertise. Deze voordrachten staan allemaal online en gaan in eerste instantie over technologie, entertainment en design (TED), maar gaan steeds vaker ook over wetenschap, kunst, economie en maatschappelijke onderwerpen. Hier heb ik twee video’s van Hypponen opgenomen die gaan over de bedreiging door virussen van onze tendens vanuit de cloud te gaan werken en de bedreiging voor de privacy door alle maatregelen die overheden nemen om bedreigingen te kunnen opsporen.

Een nieuw Privacy Directive ?

Aan het eind van januari moeten de nieuwe voorstellen voor een nieuwe Europese gegevensbeschermingsregeling worden ingediend. Wat zijn de implicaties van deze voorstellen ?

Aan het eind van januari moeten de nieuwe voorstellen voor een nieuwe Europese gegevensbeschermingsregeling worden ingediend. Wat zijn de implicaties van deze voorstellen ?

De voorstellen hebben een revolutionaire potentie in het vergroten van de beveiligingsniveaus en kunnen op een permanente wijze de manier veranderen waarop gebruikers het WWW ervaren. Dat gaat niet zonder nadeel, want een hoge bescherming van persoonlijke gegevens gaat meestal niet samen met grote gebruiksvriendelijkheid. Een nieuwe regeling is echter wel noodzakelijk; de bescherming van persoonsgegevens heeft de gehele revolutie van het internet en van sociale media niet meegemaakt. Het dateert uit 1995. Ondanks de noodzaak om oude regels aan te passen aan een nieuwe wereld, hebben de discussies over de vervanging van het Data Protection Directive jaren gevergd, zonder in realiteit ook maar iets op te leveren.

Maar nu lijkt het moment van de waarheid toch aangebroken te zijn. De voorstellen moeten tegen het eind van januari worden gepubliceerd. Een concept circuleert al onder EU functionarissen. Uiteraard is dit voorstel gelekt, waardoor er een idee bestaat wat de ideeën zijn van Viviane Reding, de eurocommissaris die eigenaar is van het dossier.

RealCert: maar niet echt ?

De Nederlandse overheid is niet meer in staat zichzelf afdoende te beschermen, vinden hackers. Daarom beginnen ze een eigen hulpdienst om zaken te regelen: RealCERT als tegenhanger van GovCERT. RealCERT (op het moment van schrijven is de website niet toegankelijk) is gestart met een team van zeven vrijwilligers die kosteloos overheden en bedrijven helpen bij beveiligingsproblemen. Dat team moet snel groter worden en daarvoor zullen mensen worden geworven bij verschillende hackerspaces. Aanleiding voor de oprichting is volgens de hackers dat de problemen met falende beveiliging bij veel overheden niet serieus worden genomen en het gebrek aan openheid bij GovCERT.

De Nederlandse overheid is niet meer in staat zichzelf afdoende te beschermen, vinden hackers. Daarom beginnen ze een eigen hulpdienst om zaken te regelen: RealCERT als tegenhanger van GovCERT. RealCERT (op het moment van schrijven is de website niet toegankelijk) is gestart met een team van zeven vrijwilligers die kosteloos overheden en bedrijven helpen bij beveiligingsproblemen. Dat team moet snel groter worden en daarvoor zullen mensen worden geworven bij verschillende hackerspaces. Aanleiding voor de oprichting is volgens de hackers dat de problemen met falende beveiliging bij veel overheden niet serieus worden genomen en het gebrek aan openheid bij GovCERT.

‘Ze lopen achter feiten aan, zijn ontoegankelijk als je wat te melden hebt, en als je gehoord wordt dan nemen ze je niet serieus en ze laten grote steken vallen’, vertelt een (uiteraard anonieme) hacker. ‘Dat ze nu nog bepaalde gemeenten niet helpen met het oplossen van problemen kan gewoon niet’.

Hackers die al langer bezig zijn met het opzetten van het traject wijzen erop dat het belangrijk is iedereen van relevante beveiligingsinformatie te voorzien. ‘De technische gegevens zijn belangrijk voor iedereen die zich wil beschermen. GovCERT houdt dat geheim en dat is slecht’, zegt ‘001’ namens RealCERT tijdens de oprichtingsbijeenkomst.

Met update aan het einde van het bericht !

Gebrekkige basisbeveiliging oorzaak van veel hacks

Bij een inbraak in het IT-systeem van bedrijven is in veel gevallen de basisbeveiliging niet in orde. Vaak wordt bij hacks gesproken over APT (Advanced Persistent Threats), terwijl het merendeel van die aanvallen helemaal niet zo geavanceerd is.

Bij een inbraak in het IT-systeem van bedrijven is in veel gevallen de basisbeveiliging niet in orde. Vaak wordt bij hacks gesproken over APT (Advanced Persistent Threats), terwijl het merendeel van die aanvallen helemaal niet zo geavanceerd is.

De gevolgen van alle kleine hacks bij elkaar samen zijn vele malen groter zijn dan gevolgen van APT’s, omdat die vaak op één bedrijf zijn gericht. Bovendien houden bedrijven kleine hacks vaak onder de pet en daardoor komen die gevolgen niet naar buiten. Alleen al de financiële schade na kleine inbraken bedraagt vaak enkele tienduizenden tot honderdduizenden euro’s bedraagt.

Bedrijfs-IT moet constant gemonitord worden op zwakheden en aanvallen. Jaarlijkse security-audits, hoe belangrijk ook, geven voornamelijk schijnveiligheid. Die test geeft veel bedrijven een veilig gevoel, maar dat is het in feite niet. Eigenlijk moeten bedrijven naar real-time monitoring, maar dat wordt uit kostenoverweging vaak niet gedaan. Daarnaast blijft patchmanagement een uitdaging voor veel bedrijven. Daarbij vormen bijvoorbeeld fusies en overnames een groot risico, omdat er in die overgangsperiode vaak geen overzicht is.

Lektober: de melder is de schuldige

Webwereld en Brenno de Winter hebben al heel wat over zich heen gekregen sinds de lancering van Lektober: het plan om iedere dag van oktober een lek in de infrastructuur van (semi-)overheids- en zorginstellingen aan te geven. De laatste aanval op De Winter was een aanval op de server van de journalist om aan te tonen dat ook diens infrastructuur ‘lek’ is en dat Lektober overdreven is en gericht op sensatie.

Webwereld en Brenno de Winter hebben al heel wat over zich heen gekregen sinds de lancering van Lektober: het plan om iedere dag van oktober een lek in de infrastructuur van (semi-)overheids- en zorginstellingen aan te geven. De laatste aanval op De Winter was een aanval op de server van de journalist om aan te tonen dat ook diens infrastructuur ‘lek’ is en dat Lektober overdreven is en gericht op sensatie.

Het Amersfoortse beveiligingsbedrijf ISSX blijkt bij deze aanval op De Winter’s server betrokken te zijn. Oprichter Ronald Kingma van ISSX bekent dat zijn organisatie een rol heeft gespeeld bij de aanval nadat hij is geconfronteerd met bewijs uit de log-bestanden. ‘ISSX heeft meegewerkt aan het vergaren van informatie. Van de daadwerkelijke aanvallen waren we wel op de hoogte, en ook van hoe hij (de server) geëxploiteerd is. Maar die handelingen zijn niet vanuit ISSX uitgevoerd’, zegt Kingma. Kingma wil niet zeggen wie de concrete aanval heeft uitgevoerd en wat hun betrokkenheid bij zijn organisatie is. In communicatie met de Telegraaf omschrijven de aanvallers zich als ‘Kwik, Kwek en Kwak’.

Onveilige IT: dan geen DigID

Overheidsorganisaties die DigiD gebruiken, dienen uiterlijk voor het einde van het eerste kwartaal van 2012 hun IT-beveiliging te hebben getoetst. Dit moet gebeuren op basis van een nog door Govcert, het cybercrimeteam van de rijksoverheid, te maken beveiligingsnorm. Overheden die hun IT-beveiliging niet op orde blijken te hebben, worden per direct afgekoppeld van DigiD. Dat schrijft minister Donner van Binnenlandse Zaken en Koninkrijksrelaties in een brief aan de Tweede Kamer.

Donner greep in na berichten in de media, opgepookt door het Lektober-initiatief van IT-website Webwereld, over lekkende websites van gemeenten. Hoewel de minister constateert dat IT-beveiliging in de eerste plaats een verantwoordelijkheid is van individuele overheidsorganisaties zelf, vindt Donner dat de informatiebeveiliging van de IT-keten als geheel op orde moet zijn. Daar moet de rijksoverheid op letten. Hij heeft daarom Logius, de IT-infrastructuurbeheerder van de overheid, de opdracht gegeven overheidsorganisaties die hun IT-beveiliging niet op orde blijken te hebben, per direct af te koppelen van DigiD. Die organisaties kunnen weer worden aangesloten als ze voldoen aan een aantal minimum beveiligingseisen.

Donner greep in na berichten in de media, opgepookt door het Lektober-initiatief van IT-website Webwereld, over lekkende websites van gemeenten. Hoewel de minister constateert dat IT-beveiliging in de eerste plaats een verantwoordelijkheid is van individuele overheidsorganisaties zelf, vindt Donner dat de informatiebeveiliging van de IT-keten als geheel op orde moet zijn. Daar moet de rijksoverheid op letten. Hij heeft daarom Logius, de IT-infrastructuurbeheerder van de overheid, de opdracht gegeven overheidsorganisaties die hun IT-beveiliging niet op orde blijken te hebben, per direct af te koppelen van DigiD. Die organisaties kunnen weer worden aangesloten als ze voldoen aan een aantal minimum beveiligingseisen.

Verder kondigde de bewindsman aan dat DigiD-gebruikers binnen de overheid voor het einde van het eerste kwartaal van 2012 hun IT-beveiliging getoetst behoren te hebben. Govcert, het cyber crimeteam van de rijksoverheid, stelt deze toets op, in overleg met VNG (Vereniging Nederlandse Gemeenten) en de gemeentelijke kwaliteitsadviseur King. Bovendien zal Logius een aantal marktpartijen vragen de IT-beveiliging van de DigiD-gebruikers proberen te kraken, om te bepalen of de IT-beveiligingstoets goed is uitgevoerd.

DigID fraude heeft grotere omvang dan gedacht

Ongeveer 2500 mensen zijn slachtoffer geworden van toeslagfraude via willekeurige DigID’s. Daarmee is de zwendel groter dan gedacht. Eerder zei minister Donner van Binnenlandse Zaken dat het hoogstens om ‘enkele gevallen’ ging. De fraude was mogelijk, omdat iedereen online na inloggen met DigID namens iedere Nederlander toeslagen kon aanvragen en op de eigen rekening kon laten storten. Inmiddels is deze mogelijkheid tot fraude niet meer mogelijk, schrijft staatssecretaris Weekers van Financiën. De Belastingdienst controleert nu voordat een toeslag wordt uitgekeerd of degene die de toeslag heeft aangevraagd ook degene is die met zijn DigID heeft ingelogd. Ook wordt een bevestiging per brief gestuurd als iemand zijn rekeningnummer wil wijzigen.

Ongeveer 2500 mensen zijn slachtoffer geworden van toeslagfraude via willekeurige DigID’s. Daarmee is de zwendel groter dan gedacht. Eerder zei minister Donner van Binnenlandse Zaken dat het hoogstens om ‘enkele gevallen’ ging. De fraude was mogelijk, omdat iedereen online na inloggen met DigID namens iedere Nederlander toeslagen kon aanvragen en op de eigen rekening kon laten storten. Inmiddels is deze mogelijkheid tot fraude niet meer mogelijk, schrijft staatssecretaris Weekers van Financiën. De Belastingdienst controleert nu voordat een toeslag wordt uitgekeerd of degene die de toeslag heeft aangevraagd ook degene is die met zijn DigID heeft ingelogd. Ook wordt een bevestiging per brief gestuurd als iemand zijn rekeningnummer wil wijzigen.

Terwijl Donner eerst nog sprak over enkele slachtoffers en de Belastingdienst zei dat er wellicht honderden slachtoffers waren, blijkt nu dat het om veel meer gevallen gaat: dit jaar zijn er tot dit moment al 2500 mensen slachtoffer geworden van deze online vorm van toeslagfraude. De fraude kwam vaak aan het licht als de Belastingdienst erachter kwam dat deze onterecht was uitgekeerd. De Belastingdienst probeerde de onterecht verstrekte toeslagen terug te halen bij degene die hem ogenschijnlijk had aangevraagd. Die hadden de onterecht aangevraagde toeslagen nooit ontvangen.

We moeten af van certificaat autoriteiten, zegt Marlinspike

Moxie Marlinspike, een hacker en beveiligingsonderzoeker, pleitte in augustus 2011 tijdens de Black Hat beveiligingsconferentie voor een nieuwe manier om de echtheid van websites te garanderen. Het was een vervolg op een blogpost van hem in april 2011. Marlinspike vindt dat certificaat-autoriteiten (CA’s) niet langer gebruikt kunnen worden. Hij pleit voor een website-authenticatie-mechanisme waarbij sprake is van ‘trust agility’. Individuele gebruikers moeten volgens Marlinspike zelf hun authenticatie-leverancier kunnen kiezen, in plaats dat die hun wordt opgedrongen. Ook stelt hij een Firefox-plugin voor die die mogelijkheid biedt: Convergence.

Moxie Marlinspike, een hacker en beveiligingsonderzoeker, pleitte in augustus 2011 tijdens de Black Hat beveiligingsconferentie voor een nieuwe manier om de echtheid van websites te garanderen. Het was een vervolg op een blogpost van hem in april 2011. Marlinspike vindt dat certificaat-autoriteiten (CA’s) niet langer gebruikt kunnen worden. Hij pleit voor een website-authenticatie-mechanisme waarbij sprake is van ‘trust agility’. Individuele gebruikers moeten volgens Marlinspike zelf hun authenticatie-leverancier kunnen kiezen, in plaats dat die hun wordt opgedrongen. Ook stelt hij een Firefox-plugin voor die die mogelijkheid biedt: Convergence.

Hèt probleem van het CA-systeem is volgens Marlinspike dat één eigenschap ontbreekt: trust agility. ‘At the moment, if I decide that I don’t trust VeriSign or Comodo or any other CA, what can I do? The very best I could do would be to remove the offending CA’s certificate from my trusted CA database, but then some large percentage of secure sites I visit would break. I could take an ideological stand to never visit any of those sites again, but in reality, there isn’t actually an appropriate response, and this is as true for browser vendors as it is for individuals like me’, schrijft hij in zijn blog. Zijn woorden bleken profetisch, zo bewijst de Diginotar-hack.

Uw informatie ligt zo op straat !

Twee beveiligingsonderzoekers hebben aangetoond wat de gevolgen kunnen zijn van typosquatting. In een half jaar tijd ontving het duo via valse domeinnamen meer dan 120.000 mailtjes met daarin wachtwoorden en andere gevoelige zaken.

Twee beveiligingsonderzoekers hebben aangetoond wat de gevolgen kunnen zijn van typosquatting. In een half jaar tijd ontving het duo via valse domeinnamen meer dan 120.000 mailtjes met daarin wachtwoorden en andere gevoelige zaken.

Voor het onderzoek hebben de twee onderzoekers, Peter Kim en Garrett Gee, dertig domeinnamen geregistreerd. Deze domeinnamen kwamen overeen met subdomeinen op webistes van Fortune 500-bedrijven, waarbij de punt tussen het subdomein en hoofddomein achterwege werd gelaten. De onderzoekers hanteerden hiermee een praktijk die bekendstaat als typosquatting, waarbij domeinnamen worden geregistreerd die erg veel lijken op een legitieme domeinnaam, maar net anders zijn geschreven.

In een periode van zes maanden ontvingen de onderzoekers van de Godai Group ruim 120.000 mailtjes, die eigenlijk bedoeld waren voor een ontvanger bij het echte bedrijf. Voor het onderzoek, dat vorige week werd gepresenteerd, hebben Kim en Gee een lijst van 151 grote bedrijven opgesteld waarvan zij meenden dat de domeinnamen zich goed leenden voor typosquatting. Hoewel het duo de dertig bedrijven uit hun onderzoek niet heeft bekendgemaakt, staan er op de lijst grote namen als Dell, Microsoft, IBM Oracle en Nike.

Nogmaals Diginotar: willens en wetens fout ?

Er zijn sterke aanwijzingen dat TTP DigiNotar nog frauduleuze certificaten uitgaf na de ontdekking van de hack op zijn servers. Het gaat om zes certificaten, waarmee systemen zich als servers van het Tor-project konden voordoen.

Er zijn sterke aanwijzingen dat TTP DigiNotar nog frauduleuze certificaten uitgaf na de ontdekking van de hack op zijn servers. Het gaat om zes certificaten, waarmee systemen zich als servers van het Tor-project konden voordoen.

De voorman van het Tor-project, Jacob Appelbaum, schrijft op het weblog van het project dat niet alleen een vals Google-certificaat is gegenereerd bij Diginotar; de hackers hebben ook twaalf nagemaakte certificaten voor de servers van Tor aangemaakt. Hoewel dat voor het gebruik van Tor zelf niet uitmaakt, omdat deze niet op certificatie is gebaseerd, zou iemand zich als de server van het Tor-project kunnen voordoen en (bijvoorbeeld) een valse versie van de Tor-software kunnen aanbieden. Die software is bedoeld om anoniem te kunnen surfen en wordt door journalisten en mensenrechtenactivisten in dictaturen gebruikt.

De makers van Tor hebben van DigiNotar beperkte informatie gekregen over de frauduleuze certificaten. Zo is bekend dat de helft van de valse Tor-certificaten op 18 juli is gegenereerd, en de andere helft op 20 juli. Dat laatste is verwonderlijk: de eigenaar van DigiNotar, Vasco Security, meldde eerder dat de hack op 19 juli is ontdekt. Als de informatie dus klopt, zijn er een dag na het ontdekken van de hack nog valse certificaten gegenereerd. Dat zou zeer kwalijk zijn.

Diginotar finito ?

Diginotar is een soort digitale notaris, een Trusted Third Party. Wie zeker wil weten op het juiste domein op internet aan te landen, maakt via de webbrowser gebruik van een Trusted Third Party. Deze ‘vertrouwde’ partij is in dit geval Diginotar. Juist dat bedrijf adviseert nu gebruikers beveiligingsalarmen van de webbrowser te negeren en onvertrouwde certificaten te vertrouwen.

De website heeft het certificaat als identificatiebewijs, waarbij de afkomst erg belangrijk is. Volgens Mark Bergman, zelfstandig beveiligingsexpert, maakt het nogal uit wie de uitgever is. Hij vergelijkt het met paspoorten. Het vertrouwen in een Nigeriaans paspoort zal minder zijn dan in een Nederlands paspoort.

Het technisch afdwingen van correct functioneren is belangrijk, maar is slechts de helft van het verhaal. Technisch klopte het certificaat van Google.com bij Diginotar helemaal. Het probleem is alleen dat het nooit bij dit bedrijf is aangevraagd en dat zij dus geen waarmerker horen te zijn. Qua cryptografie klopt alles perfect, maar procedureel niet.

Dat er nepcertificaten zijn uitgegeven is volgens Bergman een aanval op de uitgever. ‘Het probleem is dat als je een reeks Nederlandse paspoorten vals uitgeeft en je niet kunt zeggen dat ze als Nederlandse paspoort te gebruiken zijn. Ze staan dan allemaal ter discussie’, vertelt Bergman. ‘Je kunt niet roepen dat het goed zit. Dat zul je moeten bewijzen. Als je tien foute certificaten uitgeeft, kun je niet die terugtrekken en doen alsof er niets gebeurd is’.

EInde van het wachtwoord ?

Mozilla experimenteert met een nieuwe inlog-methode, die het gebruik van wachtwoorden overbodig maakt: BrowserID. Een bezoeker van een website kan zich ‘met een druk op de knop’ legitimeren.’You can sign into any web site that supports BrowserID with just two clicks’.

Vertrekpunt van de techniek is het e-mailadres, ‘[a] system [that] is effectively a universal login system for most of the web; websites that have stronger login requirements are free to use them, and have a more secure way to federate their logins to other sites. It provides more control over the duration and scope of a user login than is currently available in browser-based systems’, zoals de MozillaWiki het stelt. Veel sites gebruiken dat e-mailadres ook al voor identificatiedoeleinden: als een gebruiker zijn wachtwoord vergeten is, kan hij het veelal resetten via een per e-mail toegestuurde link.

Dat kan slimmer, dacht Mozilla. Als websites er op vertrouwen dat een bezoeker via e-mail identificeerbaar is, kan die ook inloggen met een e-mailadres. Dat scheelt een gebruiker een hoop gedoe met de wachtwoorden-administratie. Voor de bouwers van sites is het ook simpeler.

LulzSec lekt politiebestanden

Hackerscollectief LulzSec heeft in samenwerking met Anonymous een berg met geheime documenten, NAW-gegevens en wachtwoorden van de politie van Arizona gedumpt op The Pirate Bay. Nu de hackers van LulzSec samenwerken met Anonymous onder de vlag van AntiSec zijn de doelen weer duidelijk politiek gemotiveerd. Dit nadat LulzSec ook gamebedrijven en een boekenclub had gehackt.

Hackerscollectief LulzSec heeft in samenwerking met Anonymous een berg met geheime documenten, NAW-gegevens en wachtwoorden van de politie van Arizona gedumpt op The Pirate Bay. Nu de hackers van LulzSec samenwerken met Anonymous onder de vlag van AntiSec zijn de doelen weer duidelijk politiek gemotiveerd. Dit nadat LulzSec ook gamebedrijven en een boekenclub had gehackt.

Vorige week donderdag bemachtigden de hackers talloze interne documenten, adresgegevens en wachtwoorden van honderden agenten van de grenspolitie van Arizona. De wetten van die staat, en de politiedienst die ze uitvoert, zijn zeer omstreden vanwege het ‘jagen’ op illegale immigranten die vanuit Mexico de Verenigde Staten in komen.

Op torrentsite The Pirate Bay staat een link naar een bestand van ruim 400 MB. Die ‘buit’, zoals LulzSec het noemt, heeft de titel ‘Chinga La Migra’ (fuck de grenspolitie). De politie van Arizona bevestigt dat het gaat om authentieke bestanden. Behalve NAW-gegevens van honderden agenten staan er ook wachtwoorden bij, maar het is onduidelijk voor welke applicaties of systemen die zijn.

Cloud Computing lost beveiligingsproblemen niet op

Bijna de helft van de organisaties die gebruik maken van cloud computing heeft het afgelopen jaar een inbraak gehad op zijn systemen. Dat blijkt uit een onderzoek onder 1200 IT-beslissers uit Europa, India, Japan en Canada. Het onderzoek bevestigt dat meer en meer bedrijven naar de cloud overstappen en dat dit een golf van nieuwe werkzaamheden en issues met zich meebrengt.

43 procent van hen heeft beveiligingsproblemen ondervonden met zijn cloud-servicesproviders. Sommige respondenten wisten niet eens dat ze cloud-applicaties gebruikten, laat staan dat ze hierbij gedacht hebben aan de beveiliging. Gegeven het feit dat veel cloud service providers niet altijd voldoende aandacht geven aan beveiliging, is het beveiligen van de cloud geen optie, maar een vereiste.

Oppassen voor Anonymous

7 februari 2011

De hackersgroep Anonymous heeft een beveiligingsbedrijfje aangevallen omdat het de identiteit van leden wilde onthullen. Anonymous richt zijn pijlen niet enkel op tegenstanders van de klokkenluiderssite Wikileaks, maar ook op bedrijven of instellingen die de beweging schade willen berokkenen. Dit weekend was het Amerikaanse beveiligingsbedrijf HBGary Federal het doelwit. Op zondagavond, net voor de aanvang van de footballfinale Super Bowl, haalden vijf Anonymousleden de website van het bedrijfje offline. Daarna hackten ze het Twitteraccount van directeur Aaron Barr en tweetten ze in zijn naam schunnigheden. De reden voor de aanval hoeft niet ver gezocht te worden. Barr vertelde aan The Financial Times dat hij twee spilfiguren van Anonymous en enkele belangrijke medestanders uit onder meer het Verenigd Koninkrijk, Duitsland en Nederland had ontmaskerd. Dat was hem gelukt door e-mailverkeer te analyseren en contact te leggen via Facebook en IRC. Eind vorige maand werden al verschillende personen gearresteerd op verdenking van betrokkenheid bij de DDoS-aanvallen op de websites van Mastercard en Visa. Zowel in het Verenigd Koninkrijk als in Nederland werden arrestaties verricht, en in de VS voerde de FBI een veertigtal huiszoekingen uit.

Onkraakbaar besturingssysteem bedacht

4 februari 2011

Australische onderzoekers hebben software ontwikkeld die computers beschermt tegen falen of aanvallen van buitenaf. De seL4 microkernel is een klein besturingssysteem dat de toegang regelt tot de hardware van een computer. SeL4 kan onderscheid maken tussen betrouwbare en onbetrouwbare software. De software is de afgelopen zeven jaar ontwikkeld door National ICT Australia (NICTA) samen met Open Kernel Labs (OK Labs). De software is nu beschikbaar voor fabrikanten en onderzoekers om te testen. Volgens onderzoeker Gerwin Klein werd vorig jaar door de University of New South Wales (UNSW) voor het eerst bewezen dat een ‘general-purpose operating system kernel’ mogelijk was, de seL4. ‘Our seL4 microkernel is the subject of last year’s proof’, aldus Klein in een verklaring. ‘It is the only operating system kernel in existence whose source code has been mathematically proven to implement its specification correctly. Under the assumptions of the proof, the seL4 kernel for ARM11 will always do precisely what its specification says it will do’. Hierdoor kan de software niet falen, aldus de onderzoekers. Al sinds de jaren ’70 is er gezocht naar zulke software. ‘Verification of operating-system kernels has been attempted since the 1970s – we pulled it off !’, aldus Gernot Heiser, oprichter van OK Labs.

Social Engineering trucs

21 januari 2011

Fraudeurs kunnen beveiligingsmaatregelen heel simpel omzeilen door zich voor te doen als betrouwbare partners. Ieder weldenkend mens weet dat het onverstandig is om in te gaan op voorstellen waarbij je een vorstelijke vergoeding opstrijkt als je de nalatenschap van prins Usman Bello Mustapha II op je zakenrekening parkeert. Fraudeurs zitten echter niet stil. Mede dankzij de opkomst van sociale media zijn er tal van nieuwe manieren bedacht waarmee criminelen je bedrijfswinst weten af te romen of op slinkse wijze uit je privévermogen graaien. ‘Social engineering’ is een begrip uit de beveiligingsindustrie. Het slaat op activiteiten die een specifieke vorm van oplichting tot doel hebben. Social engineers bewegen nietsvermoedende mensen – waaronder ook IT’ers en CIO’s – er middels valse voorwendselen toe bepaalde acties te ondernemen of persoonlijke informatie prijs te geven.

Screenen personeel commodity ?

6 januari 2011

Bij het inhuren van nieuwe medewerkers is vertrouwen essentieel. Maar hoe weet je zeker of iemand niet iets op zijn of haar kerfstok heeft ? Met name IT-personeel (maar denk ook aan financieel en P&O-personeel) heeft toegang tot bedrijfskritische systemen. Welke risico’s loop je als bedrijf, als je niet screent ? Wil je op zeker spelen, dan laat je sollicitanten van tevoren doorlichten. Dat stelt althans recruitmentorganisatie Harvey Nash, die onlangs screening toevoegde aan zijn portfolio. Volgens Jan-Leen ’t Jong, algemeen directeur van het bedrijf, een logische keuze. ‘Wij merken dat screening steeds vaker vereist is binnen de regelgeving van organisaties. Een begrijpelijke trend gezien de marktontwikkelingen’. Anders dan in Nederland, waar het screeningspercentage nog rond twintig procent schommelt, is het doorlichten van kandidaten in andere landen heel gebruikelijk. ‘In de VS wordt 80 procent van de professionals gescreend’, zegt ’t Jong, die ook aangeeft dat het in het Verenigd Koninkrijk richting 60 procent gaat. Een verklaring van goed gedrag, wat eerder in sommige beroepsgroepen gebruikelijk was, is voor veel werkgevers tegenwoordig onvoldoende. ‘Doordat afgelopen jaren zich enkele pijnlijke voorvallen hebben voorgedaan en er wetgeving ontstaat waarin screening wordt geëist, kun je verwachten dat integriteitschecks zich in Nederland verder gaan ontwikkelen’.